Balise sécurité Informatique - résultat: 29

Que les criminels peuvent utiliser l'intelligence artificielle? La variante la plus dangereuse

l'intelligence Artificielle capable de beaucoup. Par exemple, il peut remplacer le visage d'Arnold Schwarzenegger sur Sylvester Stallone les 10 Dernières années, nous entendons tous les jours des nouvelles à ce sujet, comme l'un o...

L'TikTok développé en Chine, dont le gouvernement a engagé totale слежкой sur ses propres citoyens qu'en pensez-vous, vous êtes suivi? Jusqu'à ce que vous envisagez la réponse, rappelons que presque chaque votre action en est à un...

Une application de navigateur: où est le plus sûr de communiquer?

Qu'il est plus sûr: les messageries instantanées ou les navigateurs? le XXIE siècle — ère des applications mobiles et de la variété des réseaux sociaux d'intérêt. Se soucier de la sécurité des données de ses utilisateurs, le...

Qui a inventé l'ordinateur mots de passe?

ce Que vous voyez lorsque vous allumez votre ordinateur, un ordinateur portable ou d'un smartphone? Si vous êtes une personne de la famille, ou vous avez besoin à l'intégrité des données personnelles, probablement, avant d'ouvrir ...

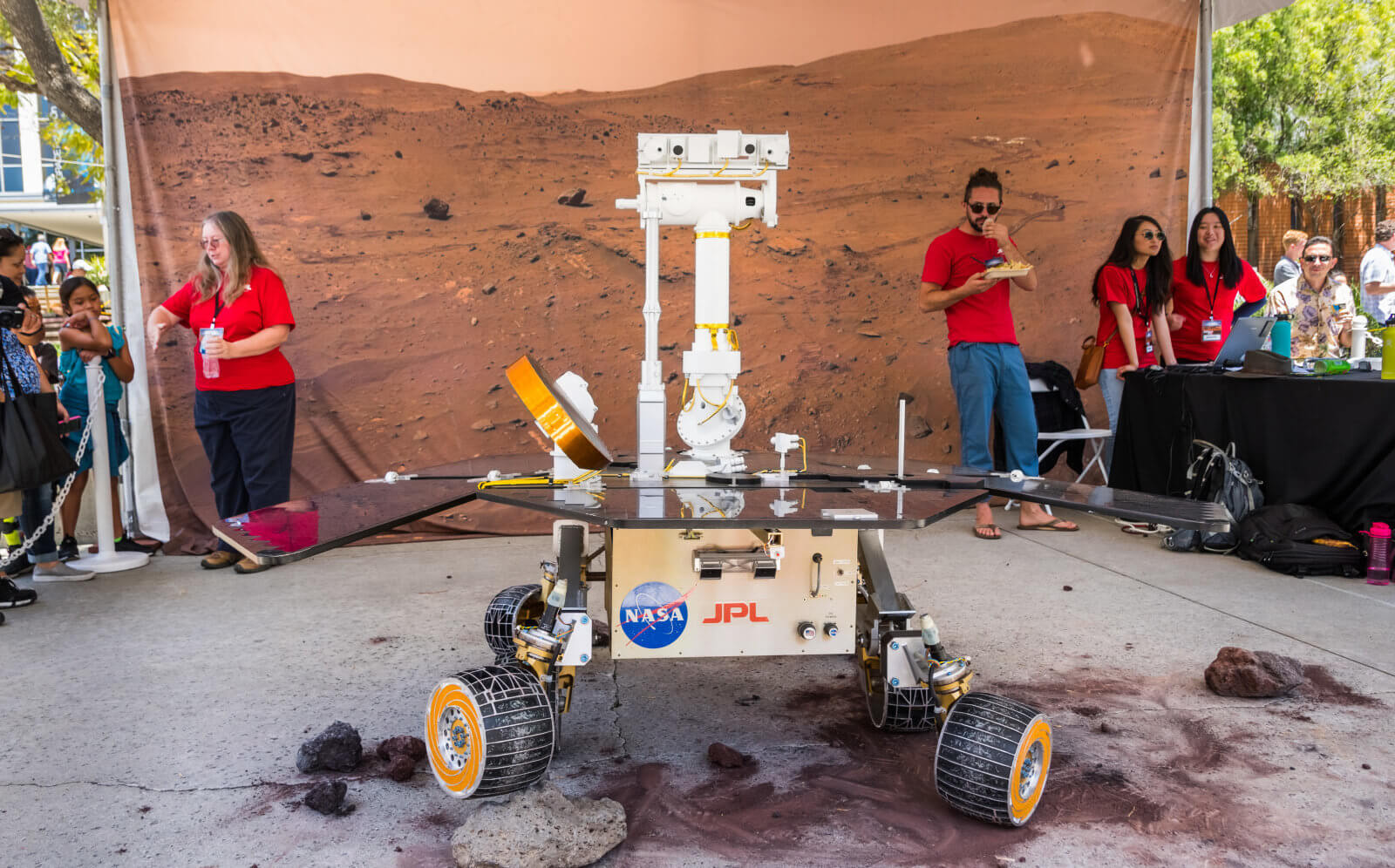

Les hackers ont piraté le serveur de la NASA, en utilisant un ordinateur bon marché Raspberry Pi

Peut-américaine le jet propulsion Laboratory de la NASA (JPL) et produit certains des plus high-tech de choses sur la planète, par exemple, la même, et les télescopes, mais il s'avère qu'elle observe de très graves problèmes à la ...

Algolux a présenté Ion: la plate-forme pour le développement des systèmes de surveillance

Algolux, fondée en 2015, n'est pas particulièrement connu dans le très animé le domaine de l'automobile pour la vision par ordinateur. Cependant, cette start-up du Québec a attiré l'attention des investisseurs. Par exemple, en mai...

USB-C vous permettra d'identifier les «leurs» chargeurs

C est affinée et bientôt commencer à protéger les smartphones — y compris les virus. Succédant à des téléphones intelligents peuvent commencer à apprendre conçus pour eux, des chargeurs. Aujourd'hui, les appareils mobiles &...

Les scientifiques ont dit que peut être dangereux de les ordinateurs quantiques

les ordinateurs Quantiques sont fondamentalement différents du classique donc, et assurent une communication rapide avec les grandes quantités de données. À ce moment, ils ne sont pas développées, mais dans l'avenir, certa...

Comment assurer son anonymat sur Internet (et bien d'économiser)

il Peut sembler que récemment VPN services, il est devenu très beaucoup, mais en fait, leur nombre a légèrement augmenté — il suffit de la nécessité d'obtenir l'accès à un site fortement augmenté. De plus, pour utiliser le m...

IBM va utiliser l'IA pour résoudre les problèmes de cybersécurité

récemment, les pirates et les cybercriminels inventer de nouveaux moyens pour un vol de données ou de nuire aux entreprises et aux particuliers. Et parfois, pour le développement de moyens de protection de la norme méthodes sont d...

Google veut «tuer» de l'URL au nom de la sécurité des utilisateurs

les Ingénieurs de Google ont l'intention d'organiser une autre réforme en ligne. Le navigateur Google Chrome est déjà élimine le protocole HTTP, le marquage en utilisant des sites comme dangereux et en obligeant les administrateur...

Kaspersky lab ne sera pas coopérer avec Europol

«le Laboratoire Kaspersky» a réalisé un renversement de la direction de la Russie et a décidé de ne pas coopérer avec les services de répression, y compris Europol. Cela est dû à récemment adoptée par le Parlement européen de la r...

Un demi-million de routeurs peuvent être désactivés par le programme VPNFilter

les Chercheurs en sécurité ont découvert récemment qu'au moins 500 millions de routeurs en service chez les particuliers et les entreprises, infecté par un logiciel malveillant VPNFilter, la version précédente auparavant répartis ...

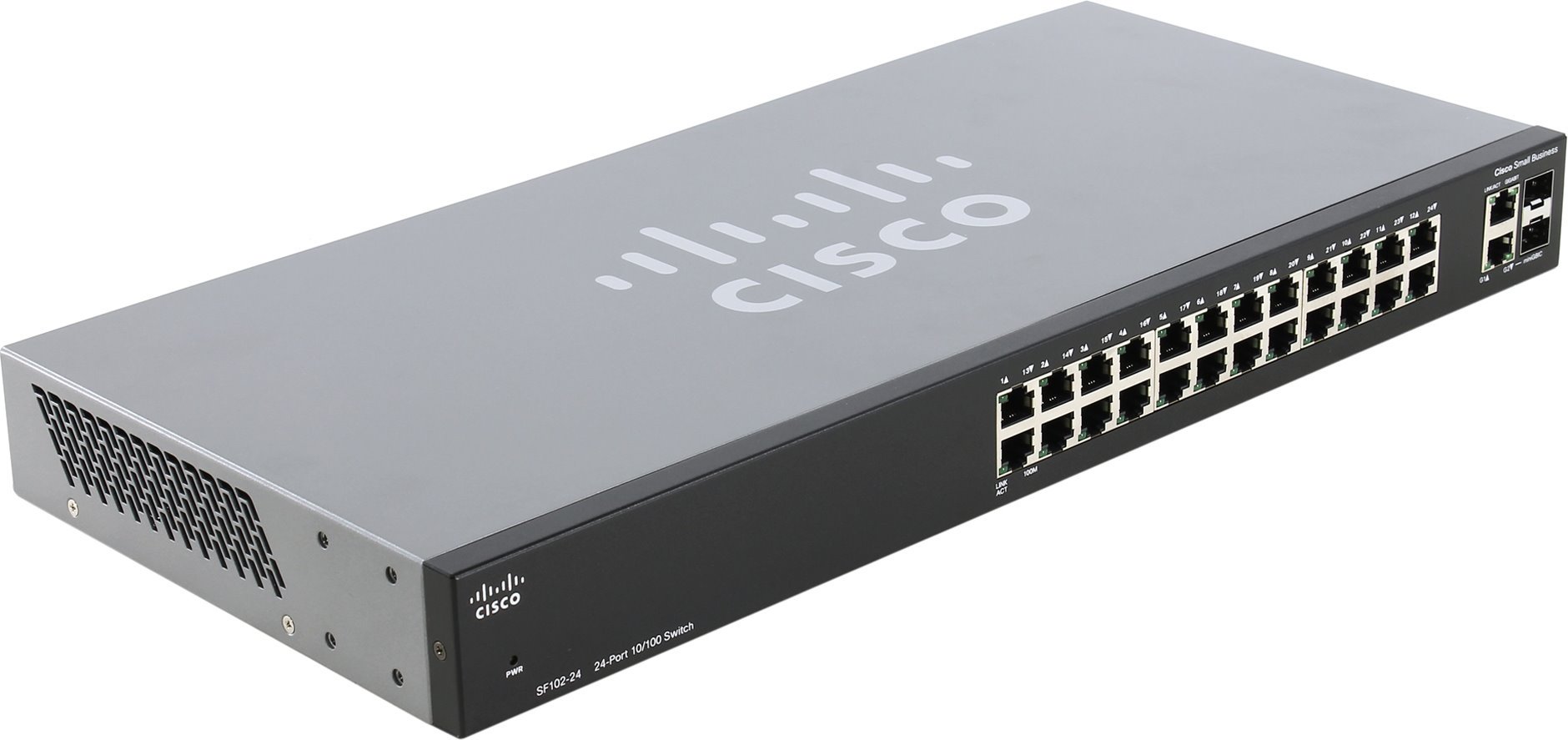

Quoi de neuf a appris l'attaque de 200 000 commutateurs réseau Cisco?

les Derniers jours de l'acier n'est pas le meilleur de la cybersécurité. Le ministère iranien de la communication et des technologies de l'information a indiqué, ce qui est également victime de la mondial de cyberattaques, qui est...

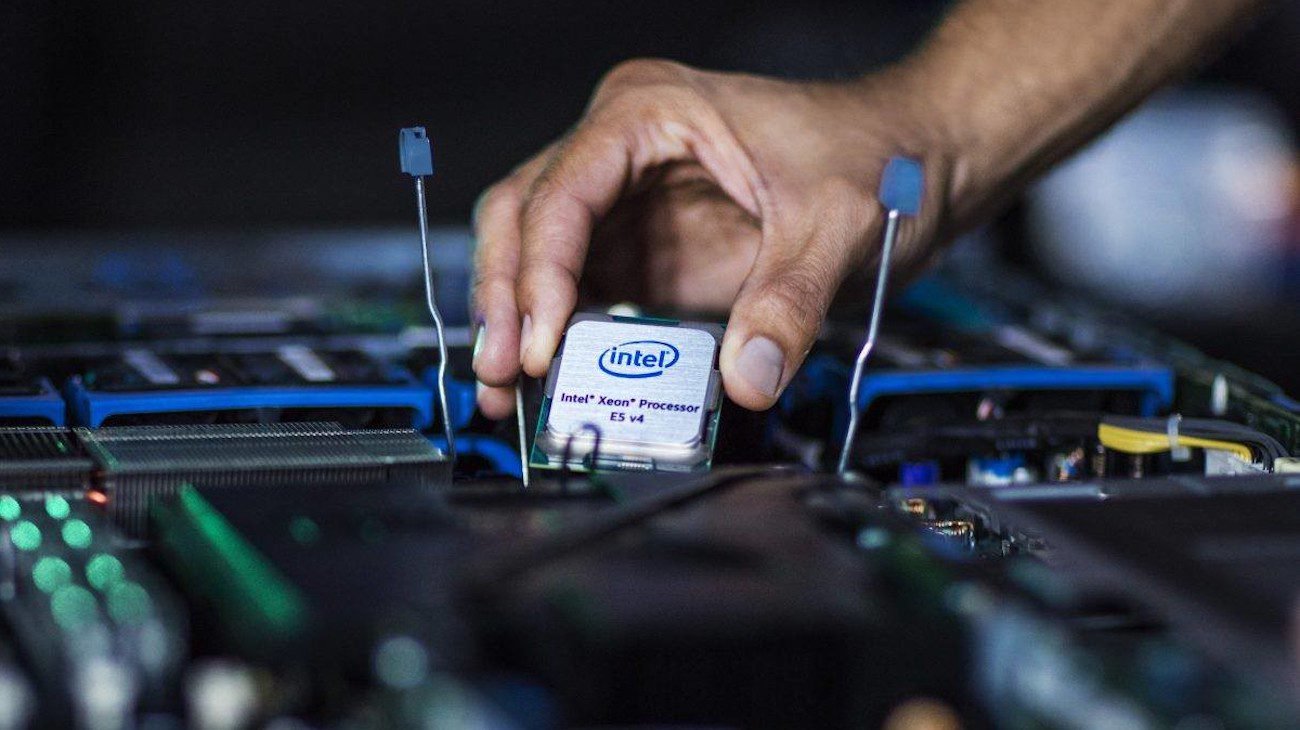

Intel ne sera plus de protéger certains de ses processeurs de vulnérabilités

Au début de l'actuelle, en 2018, dans certains processeurs d'Intel a été découvert , ce qui a permis aux malfaiteurs de voler les données de l'utilisateur, qui sont traitées dans le processeur. Immédiatement, des représentants d'I...

Le personnel de Kaspersky lab ont trouvé неубиваемый un virus informatique

Presque tous les jours dans le web découvrent quelques nouveaux virus informatiques. Et très rarement, il arrive que le virus impossible à détruire. De plus, rare virus est capable de se cacher, les développeurs de logiciels anti-...

Avast a développé IA-système pour la protection des Objets contre les programmes майнеров

Masqué криптовалют commence à acquérir de plus en plus effrénée. Les pirates gagnent de l'argent, en utilisant pour майнинга les ordinateurs, les smartphones et autres «intelligent» de l'appareil. Sur le mobile World con...

Serveur sur Linux et Windows massivement attaque le virus-miner

les Spécialistes de la cybersécurité des entreprises de Check Point, Ixia et Certego constaté que plus de 700 serveurs Windows et Linux sont infectés par des logiciels malveillants RubyMiner utilisé pour une криптовалюты. Les prem...

La DARPA a repris le travail sur le «incassable» de l'ordinateur Morpheus

la Cybersécurité au cours des dernières années est devenu particulièrement pertinent d'orientation pour l'investissement n'est pas seulement les grandes entreprises, mais aussi militaires. À la lumière des récents événements, lors...

Nommé une liste des pires mots de passe en 2017

la Société SplashData, qui fournit des services de sécurité de l'information, chaque année, est la liste des plus populaires de mot de passe sur la base des millions volés de logins, qui finissent par tomber dans le domaine public...